Malgré son âge, une nouvelle étude a découvert que certaines attaques qui font presque partie du passé sont actuellement utilisées. Pourquoi est-il encore si facile de mener ces attaques ? Que sont-ils?

De nos jours, les avancées technologiques et les nouvelles techniques d’attaque semblent émerger presque quotidiennement. Cependant, dans une tournure surprenante, les cybercriminels ont décidé de regarder en arrière dans le temps et de ressusciter, ou plutôt de ne jamais enterrer, des techniques d’attaque que l’on croyait déjà obsolètes.

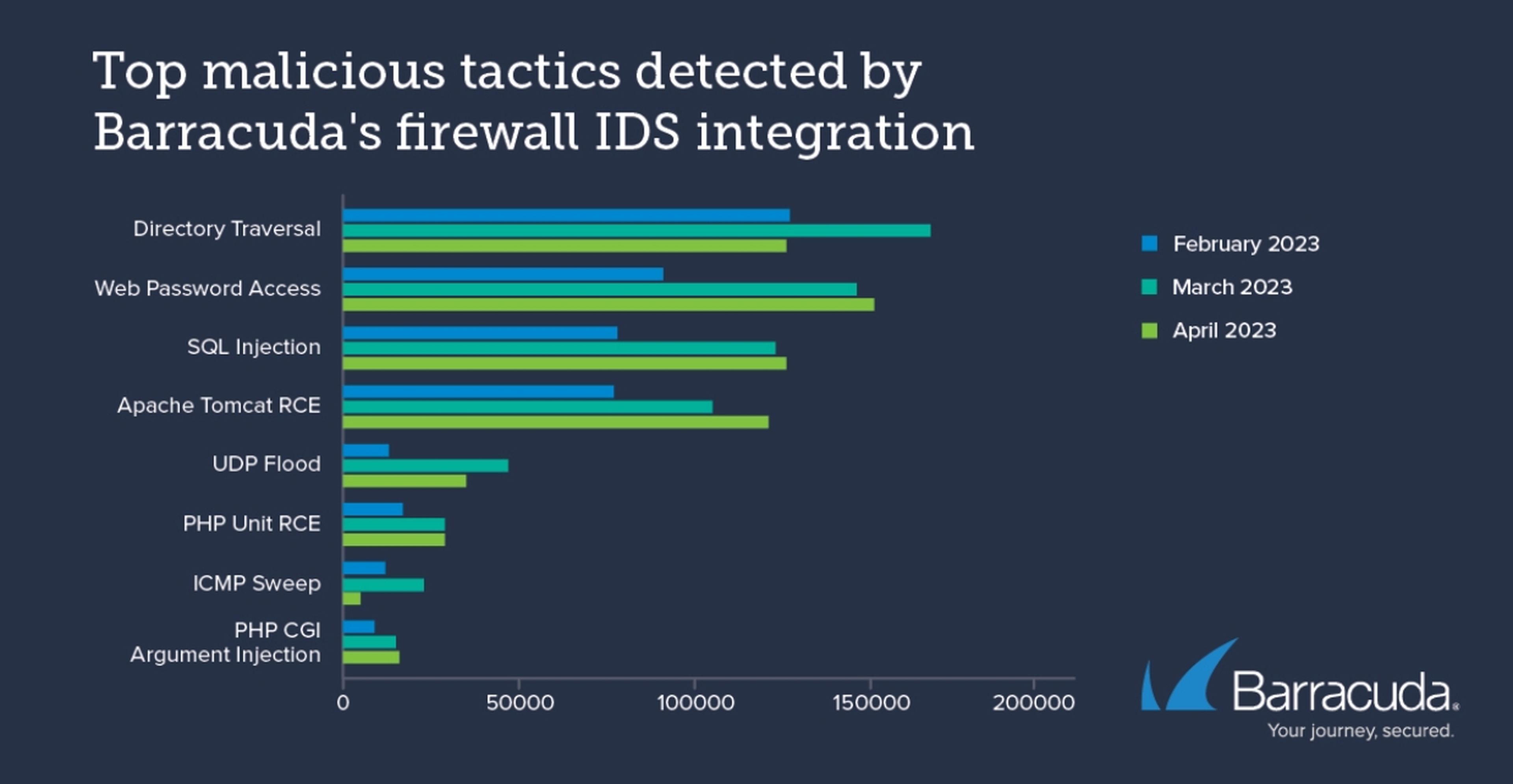

En particulier, ils ont revitalisé des méthodes telles que les injections SQL, les vulnérabilités RCE et plus particulièrement les exploits RCE Apache Tomcat et PHPUnit, qui avaient été oubliés par beaucoup, même s’ils ne sont probablement même pas familiers à certains.

Ces techniques, popularisées il y a environ 15 ans, montrent que les cyberattaques sont un jeu constant du chat et de la souris entre les défenseurs et les cybercriminels.

“Les cybercriminels continueront d’utiliser les anciennes techniques tant qu’ils continueront à travailler. Cela ne signifie pas qu’ils arrêtent d’innover ou de lancer des attaques basées sur de nouvelles techniques, ils continueront à faire les deux mais la possibilité de continuer à utiliser les anciennes techniques est tout simplement plus facile lorsqu’il s’agit de monétiser leurs efforts », explique Miguel López, directeur général de Barracuda Networks dans une interview pour Computer Hoy.

Certaines des attaques les plus utilisées en 2023 ont jusqu’à 15 ans

« La raison pour laquelle nous continuons à utiliser des attaques bien connues ou même “à l’ancienne” est qu’elles continuent de fonctionner dans de nombreux environnements qui ne sont pas correctement sécurisés. Ce sont des attaques bien connues et peu coûteuses, faciles à perpétrer par les cybercriminels, et ils continueront à les utiliser tant qu’ils continueront à les utiliser. en leur permettant d’accéder à leurs victimes », explique l’expert.

Injection SQL

Il s’agit d’une technique de cyberattaque qui tire parti d’une vulnérabilité courante dans les applications Web qui interagissent avec les bases de données. Il consiste essentiellement à insérer un code SQL malveillant dans la saisie de données d’une application, dans le but de manipuler la requête vers la base de données et d’obtenir un accès non autorisé à son contenu.

Imaginez une application Web qui permet aux utilisateurs de se connecter avec un nom d’utilisateur et un mot de passe. Lorsqu’un utilisateur saisit ses informations d’identification, l’application vérifie si elles existent dans la base de données et, si c’est le cas, autorise l’accès.

Cependant, si l’application n’est pas conçue correctement et ne valide pas correctement l’entrée de l’utilisateur, un attaquant pourrait exploiter cette vulnérabilité.

« Dans le cas de l’injection SQL, nous avons affaire à l’une des techniques les plus anciennes, mais aussi à l’une des plus courantes pour violer la sécurité d’un serveur Web. Dans de nombreux cas, il suffit de saisir une chaîne de caractères spécifique dans un formulaire Web qui n’a pas été correctement configuré/mis à jour/protégé », ajoute Miguel López.

Vulnérabilités RCE

Une vulnérabilité d’exécution de code à distance (RCE) est un type de faiblesse dans un logiciel ou un système qui permet aux attaquants d’exécuter du code malveillant à distance . Cela signifie que les cybercriminels peuvent prendre le contrôle d’un système et effectuer des actions non autorisées.

Dans ce cas, les attaquants profitent d’une vulnérabilité du logiciel pour envoyer des commandes ou des instructions malveillantes au système cible, permettant à l’attaquant d’effectuer diverses actions, telles que voler des informations confidentielles, manipuler des données ou même prendre le contrôle complet du système.

Les vulnérabilités RCE peuvent être extrêmement dangereuses car elles permettent aux attaquants de tirer parti des systèmes et d’accéder à des fonctions et données sensibles.

Apache Tomcat : exécution de code à distance (RCE)

Apache Tomcat est un serveur Web très populaire utilisé pour héberger et exécuter des applications Web dans des environnements Java. Cependant, comme tout autre logiciel, il peut présenter des vulnérabilités que les cybercriminels tentent d’exploiter. L’une des vulnérabilités les plus préoccupantes est l’exécution de code à distance (RCE) dans Apache Tomcat.

Dans le cas de ce serveur Web, cette vulnérabilité permet aux attaquants d’y exécuter du code, ce qui peut entraîner de graves conséquences telles que le vol de données, des dommages au système ou même une prise de contrôle complète du serveur.

« Le principal problème est le manque de mise à jour des systèmes de production, notamment en ce qui concerne les serveurs, le web et les bases de données, ainsi que le manque de mesures de sécurité adéquates. En général, le manque de mise à jour de leurs environnements et le manque de mesures de sécurité », explique l’expert interrogé en termes généraux.

Cellule PHP – RCE

L’unité PHP – RCE fait référence à une vulnérabilité qui affecte les applications et les sites Web qui utilisent le langage de programmation PHP.

En termes simples, cela signifie que les cybercriminels peuvent exploiter cette vulnérabilité (on estime qu’environ 80 % des pages Web sont basées sur des frameworks PHP) pour exécuter à distance du code malveillant sur un système.

Lorsque les développeurs créent des applications Web avec PHP, ils utilisent différentes unités ou composants pour faciliter le développement. L’une de ces unités est PHPUnit, un outil utilisé pour effectuer des tests sur du code PHP. Cependant, si les mesures de sécurité appropriées ne sont pas appliquées, il peut devenir une passerelle pour les attaques d’exécution de code à distance.

“Les applications PHP peuvent être trouvées dans des systèmes de gestion de contenu courants tels que WordPress et MailChimp ou d’autres modules tiers, de sorte que la portée potentielle d’une violation de sécurité réussie est étendue. Une attaque réussie permettrait à un attaquant d’exécuter du code dans une application PHP compromise et de prendre le contrôle du système dans lequel il est intégré. La vulnérabilité date de 2017 », ajoute Miguel López.

« Il reste encore beaucoup à faire, les initiatives dans ce domaine sont encore exceptionnelles et rares », conclut Miguel López.

Source en anglais

À partir du 1er avril, les inscrits à pôle emploi toucheront moins et leur durée sera raccourci, avec les nouvelles règles de l’assurance chômage

À partir du 1er avril, les inscrits à pôle emploi toucheront moins et leur durée sera raccourci, avec les nouvelles règles de l’assurance chômage En cas d’échec de négociations sur le nucléaire iranien, «une confrontation militaire est presque inévitable», estime la diplomatie française

En cas d’échec de négociations sur le nucléaire iranien, «une confrontation militaire est presque inévitable», estime la diplomatie française

Israël a annoncé mercredi l’extension de ses opérations militaires pour s’emparer de “larges zones” de la bande de Gaza.

Israël a annoncé mercredi l’extension de ses opérations militaires pour s’emparer de “larges zones” de la bande de Gaza.

01/2025 ChrissM PRODPRESS

01/2025 ChrissM PRODPRESS

Russie – SpaceX : Moscou évoquerait un réacteur nucléaire pour les ambitions martiennes d’Elon Musk Par ChrissM pour PRODPRESS

Russie – SpaceX : Moscou évoquerait un réacteur nucléaire pour les ambitions martiennes d’Elon Musk Par ChrissM pour PRODPRESS